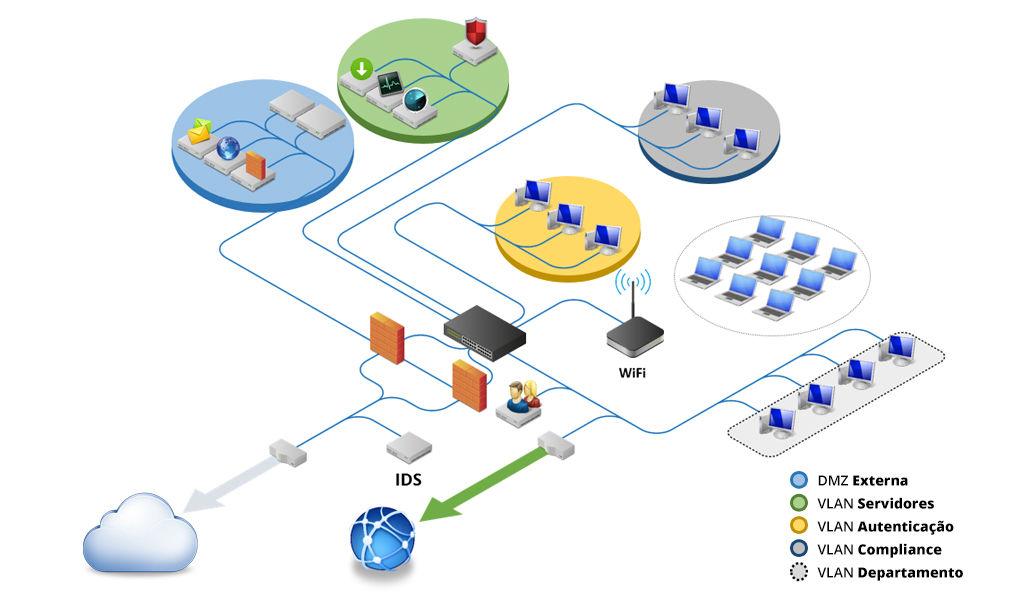

Ambientes de rede com mais de 500 usuários

Rede com alto nível de complexidade devido à quantidade de ativos internos, fluxo de pessoas, usuários em trânsito e em conformidade com as normas da segurança da informação. Frequentemente passa por processos de auditoria e/ou recebe acessos de novos usuários, muitas vezes não pertencentes ao corpo da empresa. Caso hajam filiais, buscam garantir uma comunicação segura e de alta disponibilidade, pois geralmente centralizam seus serviços em um único data center.

Gestão e Monitoramento de Firewall

- Controle e Restrição de sites acessados

- Comunicação segura e facilitada para as filiais através de ambiente centralizado

- Relatórios detalhados com histórico de acesso

- Regras específicas para grupos e usuários

- Relatórios customizados com indicadores para gestão interna de produtividade

- Configurações visando a conformidade com a principais normas do mercado

- Suporte 24×7

IDS / IPS

- Prevenção de acessos autorizados

- Detecção de invasores

- Indicadores dos locais origem dos ataques

- Análise e triagem de falsos-positivos

Gateway Antispam

- Aumento da produtividade dos usuários

- Redução da carga nos servidores de e-mail

- Redução de infecções por Malwares

- Redução de roubo de informações através de engenharia social

Gestão de Antivirus

- Atualizações de sistema, banco de assinaturas e patches

- Varredura de sistemas

- Leitura e monitoramento de logs

- Análise detalhada de ameaças

- Redução da carga de suporte local

- Redução da indisponibilidade de ativos

- Relatórios e alertas customizados

Controle de Acesso à Rede – NAC

- Garante que os usuários estejam de acordo com as políticas de conformidade

- Impede loops de rede

- Melhor organização do ambiente de rede

- Facilidade para gestão de usuários e portas

- Segmentação da rede através de VLANs

- Políticas de conformidade padronizadas por grupos e departamentos

- Iniciativa à norma PCI-DSS

- Gestão e Controle simplificado de novos usuários

Firewall de Aplicação Web – WAF

- Redução da carga nos servidores de aplicação internos

- Maximização da eficácia de aplicações web

- Identificação de tráfego provenientes de bots e fontes maliciosas

- Bloqueio de ataques com múltiplas camadas de proteção

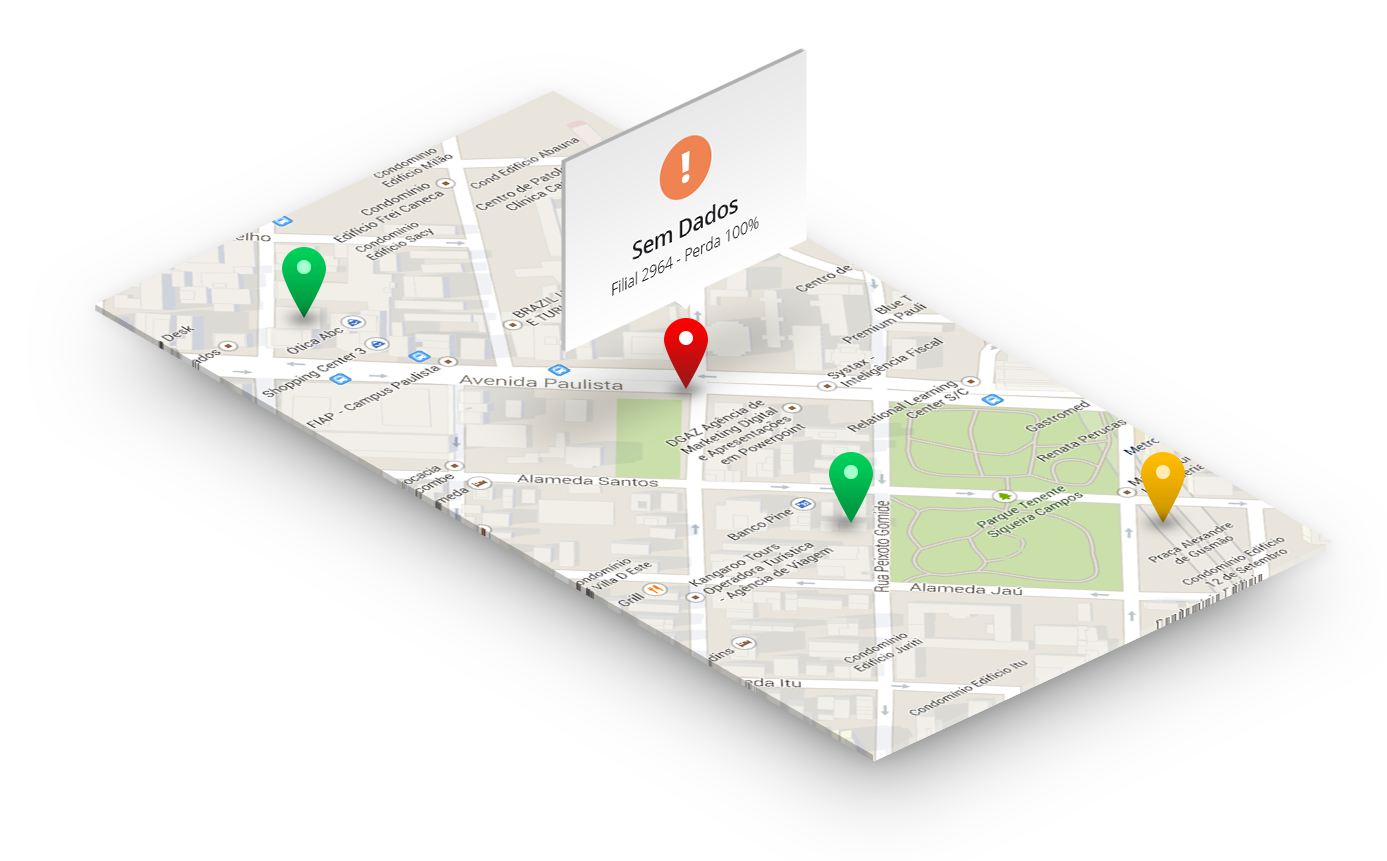

Monitoramento de Ativos, Links e Aplicações

- Visualização em tempo real de disponibilidade

- Análise detalhada de qualidade de serviço dos links

- Gestão de SLAs com as operadoras

- Abertura de chamados e início dos procedimentos de reparo

- Alertas customizados de acordo com a criticidade

- Elaboração de planos de ação e contingência

- Monitoramento 24×7

Monitoramento de Tráfego

- Visualização em tempo real do tráfego de entrada e saída dos links

- Detalhamento do consumo por período específicos

- Verificação de entrega da velocidade contratada

- Comparação de gráficos de tráfego em períodos distintos

- Triagem de consumo por softwares maliciosos

- Análise de produtividade

Link FailOver & Load Balance

- Evitar interrupção de operações

- Garantir disponibilidade de comunicação

- Reduzir a insatisfação do usuário final com a velocidade da conexão

- Reduzir chamados internos

- Otimização da distribuição da banda

- Relatório com indicadores de disponibilidade e uso da rede

- Garantir o cumprimento dos SLAs contratados com as operadoras

Time de Resposta à Incidentes

Equipe altamente especializada capaz de analisar, triar e correlacionar os mais variados tipos de eventos, em prol da sua empresa e negócio. Trabalhando 24×7 reduzimos o tempo de resposta, criamos ações proativas e preventivas, detalhamos informações e geramos ferramentas que possibilitam melhor gestão interna e minimizam os impactos negativos.

SAIBA MAIS

Gestão de Insegurança

Projeto desenvolvido para identificação de vulnerabilidades e aplicação de políticas de segurança por meio de:

- Entrevistas com todos os colaboradores

- Levantamento e avaliação das estruturas físicas e lógicas da empresa

- Mapeamento de criticidades

- Testes de Intrusão pelo ponto de vista do atacante

- Elaboração do plano de ação e correções

- Reavaliação do ambiente para a entrega definitiva do projeto

Análise de VulnerabilidadesPenTest – Teste de IntrusãoSegurança Ofensiva